웹페이지를 조작한다면 무엇을 해보시겠습니까 ?

우리는 매일 인터넷을 사용하지만 접속하는 웹페이지 마다 변조되었다는 의심을 해보는 경우는 거의 없다. 웹브라우저가 웹페이지를 읽어오는 과정과 이를 이용해서 조작되는 과정을 알아보고 악성코드 제작자 입장이 되어 무엇을 할 수 있는지 알아보자

PDF

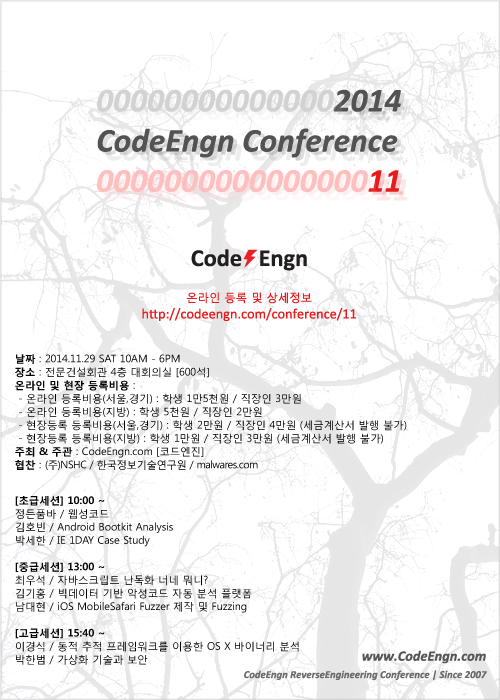

2014 CodeEngn Conference 11

날짜: 2014. 11. 29. SAT

장소: 서울 보라매공원 앞, 전문건설회관 4층 대회의실 [600석]

주최 & 주관: CodeEngn [코드엔진]

협찬: (주)NSHC | 한국정보기술연구원 | malwares.com

웹성코드

정든품바

Android Bootkit Analysis

김호빈

안드로이드에서의 부트킷 동작방식 알아보기

부트킷 악성코드는 부팅 과정에서 악성코드를 감염시켜 악성코드가 실행 시 자신의 존재를 숨겨 백신에서 악성코드의 탐지와 치료를 어렵게 하기위해 사용되는 방식이다. 이러한 Oldboot 부트킷 악성코드가 올해초 2014년 1월에 안드로이드에서 발견되었다. 따라서 본 발표에서는 이 안드로이드 상에서 사용된 부트킷의 동작 방식과 특이점에 대해서 다룰 예정이다.

PDF

IE 1DAY Case Study

박세한

IE 원데이로 시작하는 실전 익스플로잇!

BOF, FSB, UAF 등의 메모리 커럽션 취약점을 워게임, CTF 통해서 배우게 되지만 비교적 더 낮은 난이도에도 불구하고 실제 상용 프로그램에 대해서는 막연한 느낌뿐인 학생들이 많은 것 같다. 웹브라우저에서 발견되는 취약점 중 가장 흔한 UAF에 대해 설명하고 비교적 최신에 발견된 CVE-2014-0322, CVE-2014-1776 두가지 전형적인 IE 브라우저 UAF 취약점을 익스플로잇하는 방법을 설명하려고 한다. 추후 사례로 소개되는 두 가지 취약점에 대해 직접 학습이 가능하도록 단계별 튜토리얼을 별도 제공하고자한다.

PDF

자바스크립트 난독화 너네 뭐니?

최우석

웹브라우저 구조에 따른 자바스크립트 난독화 알아보기

이제는 인터넷 없이 생활조차 하기 힘든 세상으로 킬러 어플리케이션로 자리잡았다. 이러한 인터넷 환경에서 웹 사이트 방문만으로 악성코드에 감염 될 수 있다. 이 공격을 드라이브-바이 다운로드 (Drive-By Download)로 불리며, 웹 해킹, 소프트웨어 취약점, 악성코드를 같이 사용하는 공격 기술이다. 그리고 공격에 사용되는 별개의 기술들을 하나로 묶어 주는 것이 자바스크립트로 탐지와 분석을 어렵게 하기위해 난독화를 사용한다. 그러면, 왜 자바스크립트 난독화가 생길 수 있는지 브라우저 컴포넌트 구조를 통해 알아보고, 종류에 대해 알아본다. 그리고 자바스크립트 난독화를 해제하기 위한 방법론에 대해서도 알아본다.

PDF

빅데이터 기반 악성코드 자동 분석 플랫폼

김기홍

악성코드도 모으면 돈이 된다!

일반적으로 하나의 악성코드를 분석하기 위해서는 정적 분석, 동적 분석, 디스어셈블 등의 여러 가지 분석 방법이 동원된다. 하지만 수십, 수백만의 악성코드를 분석하기 위해서는 우리가 할 수 있는 방법은 어떤 것들이 있을까? 또한 하나의 악성코드에 연관된 여러가지 팩트들을 어떻게 연결시켜서 분석 할 수 있을까? 하나가 아닌 수십만의 악성코드를 분석했을 때 추가적으로 추출 할 수 있는 정보는 없을까? 이러한 질문들을 해결 하기 위해서 요즘 빅데이터 기반의 악성코드 분석 기법이 많이 사용된다. 빅데이터 기반의 악성코드를 분석하기 위한 방법과 주요 팩트 들은 어떤 것들이 있을지 알아보고 이를 자동화 하기 위한 플랫폼 개발에 대한 이야기를 해볼 수 있도록 한다.

PDF

iOS MobileSafari Fuzzer 제작 및 Fuzzing

남대현

모바일환경에서 Borwser Fuzzing을 하고 싶었고, 나만의 Fuzzing시스템을 만들고 싶었다.

iOS(Jailbreak환경)에서 MobileSafari를 대상으로 24시간/7일, Fuzzing 도중 Crash가 발생하여 MobileSafari가 종료되더라도 MobileSafari를 재시작시켜서 Fuzzing을 시도하는 시스템을 제작하였다. 어떻게 구성했고, ASLR을 어떻게 극복하였는지 공유하고자 한다.

PDF

동적 추적 프레임워크를 이용한 OS X 바이너리 분석

이경식

DTrace를 보안 관점에서 활용해보자!

DTrace 프레임워크는 솔라리스 기반으로 개발된 동적 추적 프레임워크로 현재 Solaris, Mac OS X, BSD 등에 적용되고 있다. 프레임워크는 운영체제 개발 시점에 커널에 통합된 프레임워크로 사용자 및 커널 레벨의 다양한 정보(메모리나 CPU, 파일시스템, 네트워크 자원의 모니터링이나 특정 함수의 인자 추적 등)를 동적으로 분석할 수 있게 하여 애플리케이션 테스팅에 주로 활용되고 있다. 이러한 장점을 활용하여 최근에는 보안 관점에서 프레임워크를 사용하는 경우가 늘어나고 있다. 퍼징 모니터링이나, 바이너리 동적 분석과 같은 취약점 분석, 악성코드 동적 분석, 루트킷 개발이 한 예이다. 본 발표에서는 DTrace가 무엇인지 살펴보고, 윈도우의 filemon의 기능을 구현해보도록 한다. 이 발표를 통해 분석가에게 생소할 수 있는 Mac OS X의 바이너리 분석에 도움이 될 것이라 생각한다.

PDF

가상화 기술과 보안

박한범

가상화와 보안의 합작

가상화 기술은 대상체를 추상화된 리소스로 가상화하여 활용할 수 있는 기술이다. 가상화 기술이 하드웨어 차원에서 지원되기 시작한 이후로 CPU가 제어하는 자원을 하드웨어 레벨에서 가상화 할 수 있게 되었다. CPU가 하드웨어 수준에서 가상화를 지원하기 위해 설계된 구조와 인터페이스가 존재하는 계층이 기존에 운영체제에서 사용하던 Ring 0~3 계층 상위에 추가되면서 이를 보안에서 활용하는 시도들이 있어왔으며 대표적으로 ARM TrustZone 아키텍처가 있다. TrustZone과 같은 아키텍처는 운영체제와는 다르게 오직 보안에 관련된 서비스와 기능만을 탑재한 보안전용운영체제를 먼저 상주시킨다. 운영체제가 특권/사용자 계층을 나누어 사용자 계층에서 하드웨어 자원에 접근하는 것을 막고 대신 요청을 받아 처리함으로서 하드웨어 자원을 보호했던 것과 유사하게 보안/일반 계층으로 나눠 보안이 필요한 동작시에 보안전용운영체제가 요청을 받아 처리하는 구조를 갖고, 일반 계층은 격리되어 보안 계층에 접근할 수 없으므로 보안성을 한층 높힌 구조이다. 본 발표는 가상화 기술에 대한 개괄적 설명과 이를 활용한 PS/2 키로거를 제작 I/O를 가로채는 과정을 살펴보고 운영체제 상위 권한이 어떤 의미를 갖는지 그리고 CPU하드웨어 레벨의 강력한 권한을 체험하는 것을 통해 가상화 기술의 특성을 파악해보자 한다.

PDF

Conference History

2007 CodeEngn Conference 01 | 2008 CodeEngn Conference 02 | 2009 CodeEngn Conference 03 | 2010 CodeEngn Conference 04 | 2011 CodeEngn Conference 05 | 2012 CodeEngn Conference 06 | 2012 CodeEngn Conference 07 | 2013 CodeEngn Conference 08 | 2013 CodeEngn Conference 09 | 2014 CodeEngn Conference 10 | 2014 CodeEngn Conference 11 | 2015 CodeEngn Conference 12 | 2016 CodeEngn Conference 13 | 2017 CodeEngn Conference 14 | 2018 CodeEngn Conference 15 | 2019 CodeEngn Conference 16 | 2021 CodeEngn Conference 17 | 2022 CodeEngn Conference 18 | 2023 CodeEngn Conference 19 | 2024 CodeEngn Conference 20 | 2025 CodeEngn Conference 21

Related Links

CFP(Call for Papers) | CFP 제출 및 문의 | Github Repository (All Presentations at CodeEngn Conference) | Youtube | Sponsors