아기 코끼리와 조련사 이야기

알파고 대국을 계기로 인공지능에 대한 대중의 관심이 많아졌고 이로 인해 여러 분야에서 인공지능 기술을 도입하는 사례가 증가하고 있다. 그 중 사이버 보안에 빅데이터와 인공지능 기술을 활용하면 어떻게 적용해 볼 수 있을까? 아기 코끼리와 조련사 이야기를 통해 알아보도록 하자.

PDF

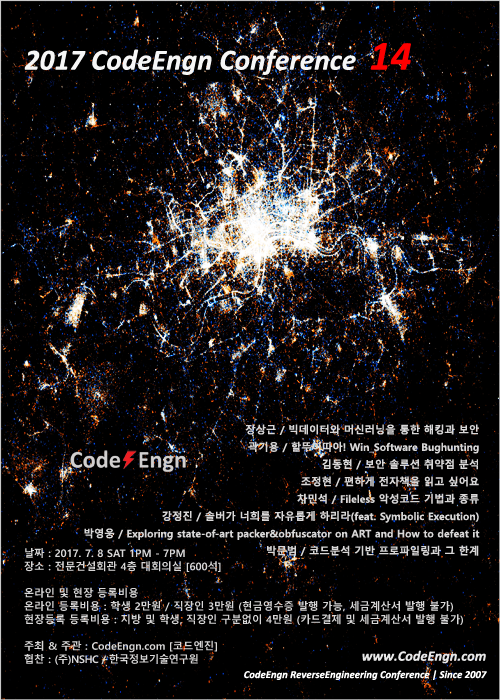

2017 CodeEngn Conference 14

날짜: 2017. 7. 8. SAT

장소: 서울 보라매공원 앞, 전문건설회관 4층 대회의실 [600석]

주최 & 주관: CodeEngn [코드엔진]

협찬: (주)NSHC | 한국정보기술연구원

빅데이터와 머신러닝을 통한 해킹과 보안

장상근

보안 솔루션 취약점 분석

김동현

보안 솔루션이 기업을 공격한다?

사이버 범죄가 늘어남에 따라 보안 솔루션의 중요성이 증가되고 있다. 하지만, 보안을 위해 도입된 보안 솔루션이 오히려 해킹의 공격통로로 사용된다면? 믿고 의지했던 만큼 뒤통수를 맞으면 아픈법. 보안 솔루션의 취약점을 분석하고 취약점을 이용한 체인 공격 시나리오를 알아본다.

PDF

편하게 전자책을 읽고 싶어요

조정현, 김재기, 박세한

본격 전자책 DRM 분석 고드름(GoDRM) Project

이제 온라인 공립 전자도서관에서 전자책을 대여해 스마트폰으로 독서를 하는 편한 세상이 도래했다. 이에 걸맞춰 여러 업체가 전용기기를 출시하고 있으며, 전자책 시장은 나날이 성장해가고 있다. 하지만 전자책의 기술 표준이 있음에도 업체 간의 경쟁으로 인해 여러 DRM이 혼재되어 호환성이 떨어지고 있다. 복잡한 거 없이 한 기기에서 여러 전자책을 볼 수는 없는것일까? 전자책의 구조와 원리를 살펴보고 국내 전자책 DRM들을 분석해본다.

PDF

솔버가 너희를 자유롭게 하리라(feat. Symbolic Execution)

강정진

…정말 자유로워질 수 있을까?

Symbolic Execution, SMT Solver 는 더이상 낯선 것들이 아니다. 이왕이면 수고는 덜 들이고 자동으로 프로그램을 구석구석 살피기 위해 여러가지 연구들이 활발하게 진행되는 가운데…!! 정말 해커들은 솔버를 통해 자유로워 질 수 있을까?

PDF

Exploring state-of-art packer&obfuscator on ART and How to defeat it

박영웅

ART 환경에서의 코드 보호와 분석 기술의 변화

안드로이드 앱에서 사용하고 있는 패킹과 난독화와 같은 공개 및 상용 보호 도구들은 안드로이드가 ART를 기반으로 하면서 기존의 방법들을 바꿔야했다. 본 발표에서는 기존의 보호 기술들이 어떻게 ART 환경에 맞게 변화하였는지와 이러한 기술들이 분석을 어떤식으로 어렵게 만드는지 살펴본 후, 이러한 기술들에 대응하기 위한 분석 기술들을 소개한다.

PDF

코드분석 기반 프로파일링과 그 한계

박문범

서버 사이드 데이터를 활용한 코드분석 기반 프로파일링 보완

사이버 위협 인텔리전스 서비스가 확산되면서 내노라하는 글로벌 보안회사들이 앞다투어 코드분석을 통한 프로파일링 기법을 사용하여 APT 등과 같은 침해사고 사례에서 공격자 그룹을 특정짓고 있다. 하지만 코드의 유사도만으로 공격자를 특정짓는 프로파일링을 하기에는 그 한계가 명확하다. 더구나 다양한 오픈소스 플랫폼과 블랙마켓, 다크웹 등을 통한 악성코드, Exploit의 자유로운 거래로 인해 동일한 코드를 누구나 사용하여 해킹을 하거나 사이버 공작 활동에 사용할 수 있게 되었다. 그로인해 코드분석만을 통한 프로파일링은 점점 어려워지고 있으며 그 논리적, 객관적 근거로 활용하기 어려워지고 있는 상황이다. 본 발표에서는 코드분석 기반 프로파일링의 현황과 한계, 문제점에 대하여 실제 코드분석 사례를 통해 설명하고 그 한계를 보완하기 위한 서버 사이드 데이터의 활용기법에 대하여 실제 APT 공격 사례 등을 분석하여 설명하고자 한다.

PDF

Conference History

2007 CodeEngn Conference 01 | 2008 CodeEngn Conference 02 | 2009 CodeEngn Conference 03 | 2010 CodeEngn Conference 04 | 2011 CodeEngn Conference 05 | 2012 CodeEngn Conference 06 | 2012 CodeEngn Conference 07 | 2013 CodeEngn Conference 08 | 2013 CodeEngn Conference 09 | 2014 CodeEngn Conference 10 | 2014 CodeEngn Conference 11 | 2015 CodeEngn Conference 12 | 2016 CodeEngn Conference 13 | 2017 CodeEngn Conference 14 | 2018 CodeEngn Conference 15 | 2019 CodeEngn Conference 16 | 2021 CodeEngn Conference 17 | 2022 CodeEngn Conference 18 | 2023 CodeEngn Conference 19 | 2024 CodeEngn Conference 20

Related Links

CFP(Call for Papers) | CFP 제출 및 문의 | Github Repository (CodeEngn Conference All Presentation) | Youtube | Sponsors