논문 230편을 통해 정리한 연구 동향

Android application에 대한 static taint analysis 기법의 원리, 역사, 발전 방향에 대해 소개하고, FlowDroid로 대표되는 악성 애플리케이션 자동 탐지 도구들을 다룹니다.

Blog |

PDF |

Youtube

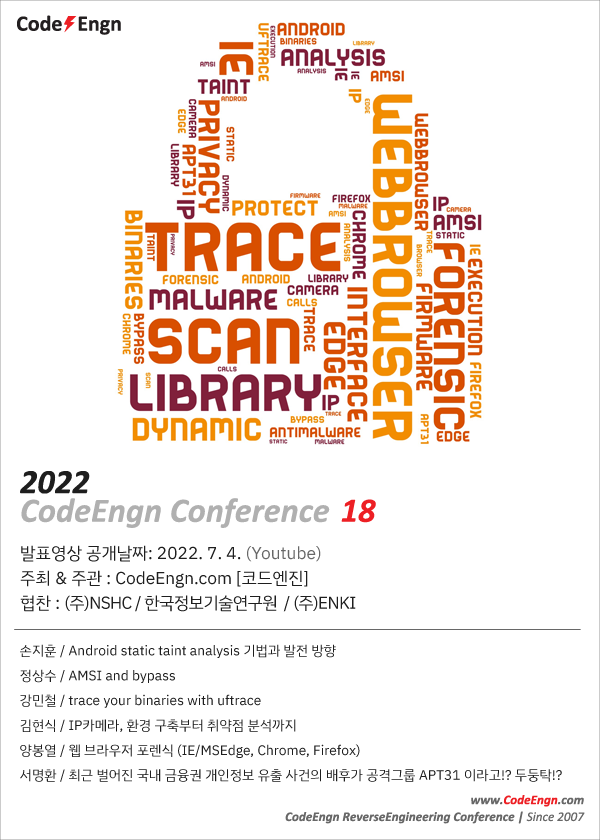

2022 CodeEngn Conference 18

발표영상 공개날짜: 2022. 7. 4.

등록비용: 무료(온라인 개최, 유튜브 발표영상 공개)

주최 & 주관: CodeEngn [코드엔진]

협찬: (주)NSHC | 한국정보기술연구원 | (주)ENKI

Android static taint analysis 기법과 발전 방향

손지훈

trace your binaries with uftrace

강민철

no more printf: uftrace로 실행 흐름 추적하기

uftrace는 리눅스에서 작성된 C/C++ 프로그램을 코드 수정 없이 함수 단위로 성능을 측정하고 실행 흐름을 추적할 수 있는 분석 도구입니다. 이를 이용하면 소스 코드 내 user level 함수와 더불어 라이브러리 및 리눅스 커널 내부 함수에 대한 통합된 실행 흐름 추적이 가능해집니다. 어떠한 코드 수정도 필요 없이 단지 컴파일러 옵션의 도움으로 바이너리 분석이 가능하며, 최근에는 full dynamic tracing 기법의 도입으로 컴파일러의 도움 없이도 분석이 가능합니다. 이는 바이너리 추적과 분석을 주로 하는 보안 업계 개발자나 오픈소스 개발자, 바이너리 분석가들에게 대단한 이점을 제공합니다. 본 발표에서는 위 툴의 소개와 더불어 실제로 다양한 오픈소스들을 추적하는 용례를 보임으로써 uftrace가 어떠한 실질적인 이점을 제공할 수 있을지를 설명할 예정입니다. 본 발표는 바이너리 분석 과정에서 단순 printf를 넘어, gdb로써 일일이 모든 breakpoint를 찍는 과정을 넘어 user level 함수를 추적하는 새로운 방법론을 제시할 수 있습니다.

Github |

PDF |

Youtube

웹 브라우저 포렌식 (IE/MSEdge, Chrome, Firefox)

양봉열

최근 벌어진 국내 금융권 개인정보 유출 사건의 배후가 공격그룹 APT31[중국 정부지원 추정] 이라고!? 두둥탁!?

서명환

Rekoobe, Tinyshell 분석

우리의 삶은 COVID-19 이후 격변했습니다. 많은 기업이 오프라인 업무 환경에서 온라인 업무 환경으로 옮겨갔고 이에 따라 기업에서는 편리한 업무 환경을 제공하기 위해 VPN 환경, 원격 제어 프로그램 등을 제공하기 시작했습니다. 동시에 COVID-19 사태로 인해 주식 시장의 번영과 어려워진 소상공인, 개인을 위한 다양한 대출 상품이 등장하면서 금융 시장 또한 크게 변했습니다. 우리 삶의 난관을 극복 하기위해 만들어진 수 많은 제도들의 맹점을 이용해 공격자들이 불법적인 이득을 취하고 있다는 것을 목격했으며, APT31 공격그룹이 사용한 악성코드 그리고 금융권을 대상으로 공격한 사례와 실제 유출된 개인정보가 어떻게 유통 되고있는지 알아보도록 하겠습니다.

PDF |

Youtube

Conference History

2007 CodeEngn Conference 01 | 2008 CodeEngn Conference 02 | 2009 CodeEngn Conference 03 | 2010 CodeEngn Conference 04 | 2011 CodeEngn Conference 05 | 2012 CodeEngn Conference 06 | 2012 CodeEngn Conference 07 | 2013 CodeEngn Conference 08 | 2013 CodeEngn Conference 09 | 2014 CodeEngn Conference 10 | 2014 CodeEngn Conference 11 | 2015 CodeEngn Conference 12 | 2016 CodeEngn Conference 13 | 2017 CodeEngn Conference 14 | 2018 CodeEngn Conference 15 | 2019 CodeEngn Conference 16 | 2021 CodeEngn Conference 17 | 2022 CodeEngn Conference 18 | 2023 CodeEngn Conference 19 | 2024 CodeEngn Conference 20 | 2025 CodeEngn Conference 21

Related Links

CFP(Call for Papers) | CFP 제출 및 문의 | Github Repository (All Presentations at CodeEngn Conference) | Youtube | Sponsors